Aktif Bir Düşman Özel Raporu

Lee Kirkpatrick'in yazdığı

Uzak Masaüstü Protokolü (RDP), Microsoft tarafından kullanıcıların, yöneticilerin ve diğerlerinin kullanışlı bir grafik kullanıcı arabirimi (GUI) kullanarak bir ağ bağlantısı üzerinden uzak bilgisayarlara bağlanmasına olanak sağlamak için geliştirilmiştir. Bunun için gerekli araçlar Microsoft Windows'ta standart olarak gelir; Bir RDP bağlantısı başlatmak ve kurmak için bunu yapmak için gereken tüm araçlar varsayılan olarak mevcuttur. Bu nedenle RDP, kullanıcılar ve yöneticiler tarafından ağlarda uzak makinelere erişmek için yaygın olarak kullanılıyor.

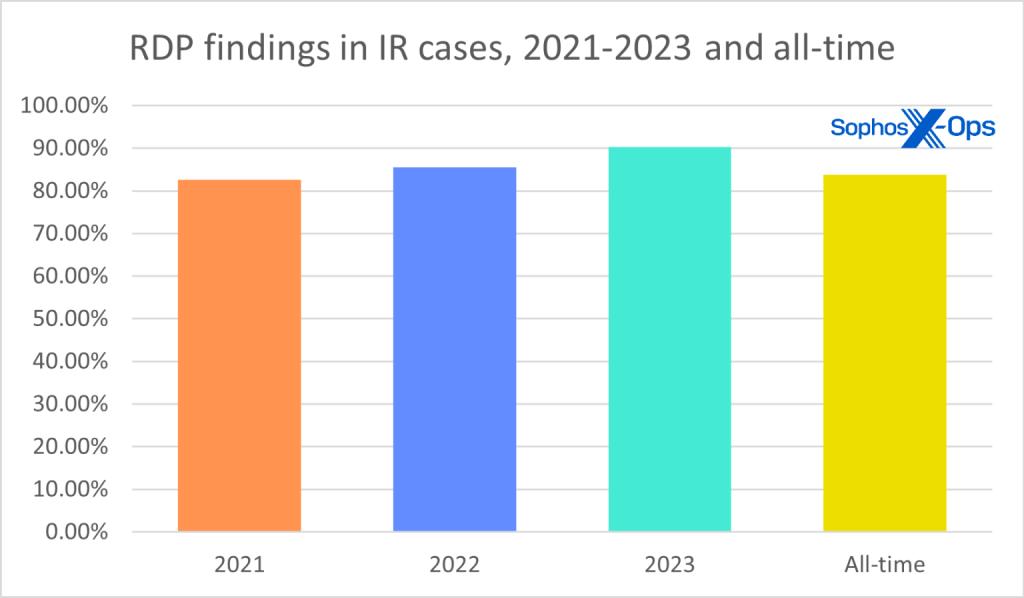

Ne yazık ki, fidye yazılımı grupları tarafından da yaygın olarak suiistimal ediliyor - o kadar yaygın ki, düzenli Aktif Rakip Raporlarımızda editörlerimiz, diğer bulguların bile görülebilmesi için RDP'yi grafiklerde farklı şekilde ele almak zorunda kalıyor. Şekil 1'de de gördüğümüz gibi, RDP'nin kötüye kullanımı artıyor - Aktif Rakip Raporu ekibi tarafından toplanan son birkaç yıllık olay-müdahale verilerinden elde edilen rakamlar. Raporun gelecek ay yayınlayacağımız baskısında, RDP'nin artık yüzde 90 sınırını aştığını göreceksiniz; yani on IR vakasından dokuzunda RDP'nin kötüye kullanımı yer alıyor.

Bugün, RDP ile ilgilenmek isteyen yöneticilere ve müdahale ekiplerine bağlam ve tavsiye sağlamak amacıyla, videolar, ek bilgiler içeren yardımcı makaleler ve GitHub depomuzda ek komut dosyaları ve bilgilerden oluşan bir takımdan oluşan eksiksiz bir kaynak paketi yayınlıyoruz. Bunu hem Active Adversary ekibimizin araştırmasını yayınladığımız olağan uzun formlu raporların ötesinde paylaşmak, hem de infosec'in daha sinir bozucu kronik rahatsızlıklarından biriyle başa çıkmak için yararlı bir kaynak seti olmasını umduğumuz şeyi sağlamak için yapıyoruz.

Saldırganın bakış açısından RDP'yi hedeflemek doğal bir seçimdir. En önemlisi, tipik kullanıcı ve yönetim davranışına uyum sağlayan, Microsoft tarafından sağlanan bir araçtır (yani, arazi dışında yaşayan bir ikili program veya LOLBin). Kimse dikkat etmiyorsa, tek başına kullanımı dikkat çekmeye uygun değildir ve bir saldırganın, EDR veya diğer izinsiz giriş önleme araçları tarafından algılanabilecek ek araçlar getirmesine gerek yoktur. RDP ayrıca, saldırganların sızma amacıyla dosyalara göz atması ve çeşitli uygulamaları kurup kullanması için beceri engelini azaltan nispeten hoş bir grafik kullanıcı arayüzüne de sahiptir.

Saldırganlar ayrıca RDP'nin bir ortamda hem sunucularda hem de ara sıra uç noktalarda sıklıkla yanlış yapılandırıldığını veya yanlış kullanıldığını da biliyor. Bu RDP koleksiyonundaki bir sonraki makale, bu tür maruz kalmanın ne kadar yaygın olduğunu ve RDP'nin olağan 3389 bağlantı noktasını kapatmak gibi önlemlerin bir fark yaratıp yaratmadığını ele alıyor. (Spoiler: Hayır.)

Kasvetli RDP resmini tamamlayarak, ayırma eksikliği, zayıf kimlik bilgilerinin kullanılması, NLA (ağ düzeyinde kimlik doğrulama) gibi potansiyel korumaların (yöneticiler tarafından) devre dışı bırakılması ve en az aşağıdaki gibi en iyi uygulamaların açıkça göz ardı edilmesi gibi kendine ait sorunlar görüyoruz. ayrıcalık. İşin iyi tarafı, eğer nereye bakacağınızı biliyorsanız, RDP'nin ağınızda tam olarak nasıl kullanıldığına dair harika bilgiler verebilecek yararlı, sağlam sorgular vardır.

Bu nedenle, RDP ile ilgilenmek isteyen yöneticilere ve müdahale ekiplerine bağlam ve tavsiye sağlamak için, tam bir kaynak paketiyle başlıyoruz - altı video, ek bilgiler içeren altı tamamlayıcı makale ve GitHub'umuzda ek komut dosyaları ve bilgilerden oluşan bir takım - zamanla olayların gerektirdiği şekilde daha fazlası eklenecektir.